SharkTeam:Rugpull工厂黑色产业链分析

近期发生了多起 Rug Pull 事件,SharkTeam 安全研究团队对这些事件进行了详细分析。在分析过程中,我们发现 BNB Chain 上的 Rugpull 工厂合约在过去一个月内已经发起了 70 多次 Rugpull。接下来,我们将从资金溯源、欺诈行为模式等方面进行分析。

鉴于篇幅所限,我们将主要分析 SEI、X、TIP 和 Blue 几个代币事件。这些代币都是由代币工厂合约0xDC4397ffb9F2C9119ED9c32E42E3588bbD377696进行 createToken 操作创建的。

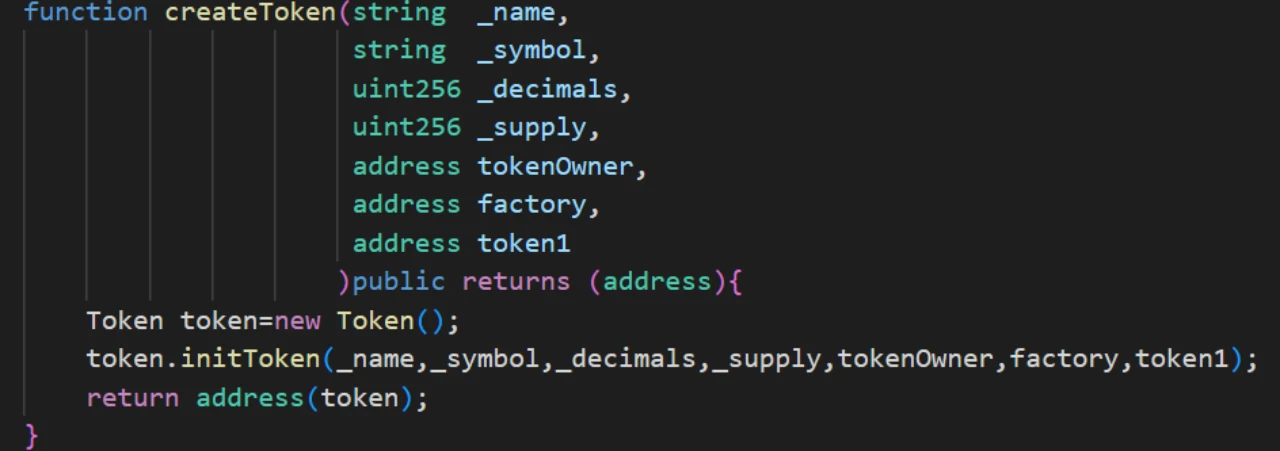

在 createToken 函数中,创建代币时需要传入以下参数:代币名称、代币符号、精度、供应量、代币所有者地址、创建代币对的工厂合约地址以及 BUSD-T 稳定币地址。其中,创建代币对的工厂合约使用了 PancakeSwap 的工厂合约,并且每个代币都有不同的所有者地址。

一、资金溯源

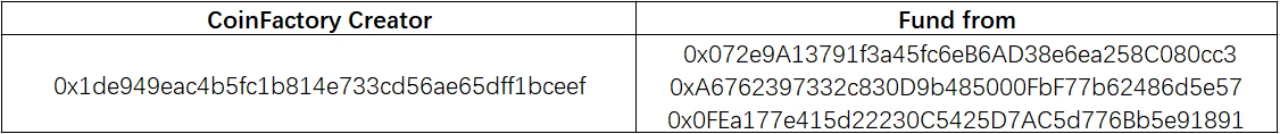

SEI、X、TIP 和 Blue 代币的所有者地址、符号和合约地址如下图所示。其中,X、TIP 和 Blue 的所有者地址为:

0x44A028Dae3680697795A8d50960c8C155cBc0D74。

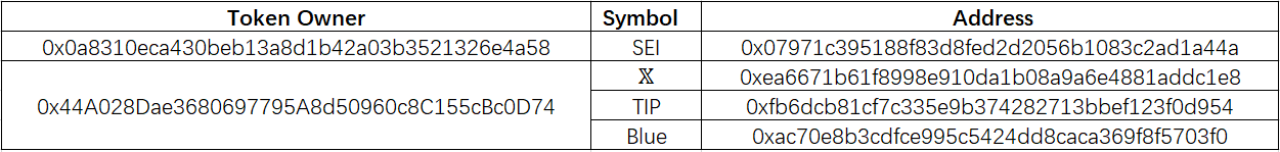

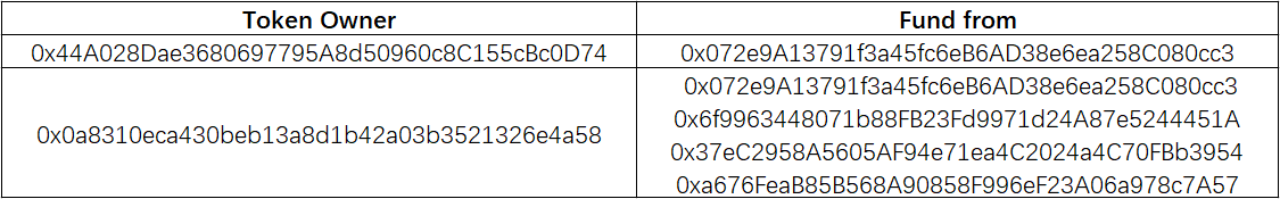

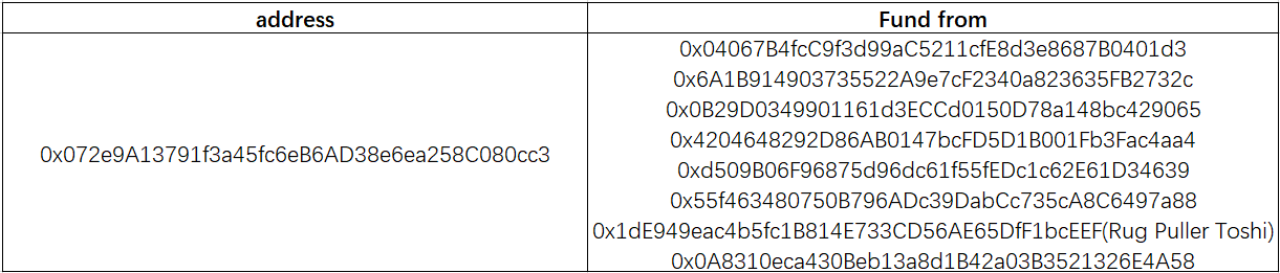

0x 44 A 028 Da 的资金来自0x072e9A13791f3a45fc6eB6AD38e6ea258C080cc3,地址0x 0 a 8310 ec 资金来自多个 EOA 账户,并且有一个共同地址

0x072e9A13791f3a45fc6eB6AD38e6ea258C080cc3。

以下是代币工厂合约 0x DC 4397 ffb 9 F 2C 9119 ED 9 c 32 E 42 E 3588 bbD 377696 的相关信息。该工厂合约由地址0x 1 dE 949 eac 4 b 5 fc 1 B 814 E 733 C D5 6 AE 65 DfF 1 bcEEF 创建。地址 0x1dE949ea 的资金来自多个账户,其中共有一个资金来源地址为0x 072 e 9 A 13791 f 3 a 45 fc 6 eB 6 AD 38 e 6 ea 258 C 080 cc 3 。

地址0x 072 e 9 A 13 的资金来源如下:地址0x 1 dE 949 ea 存在部分资金交互。其他地址也创建了工厂代币合约,并且是一些代币的 Rug Puller。

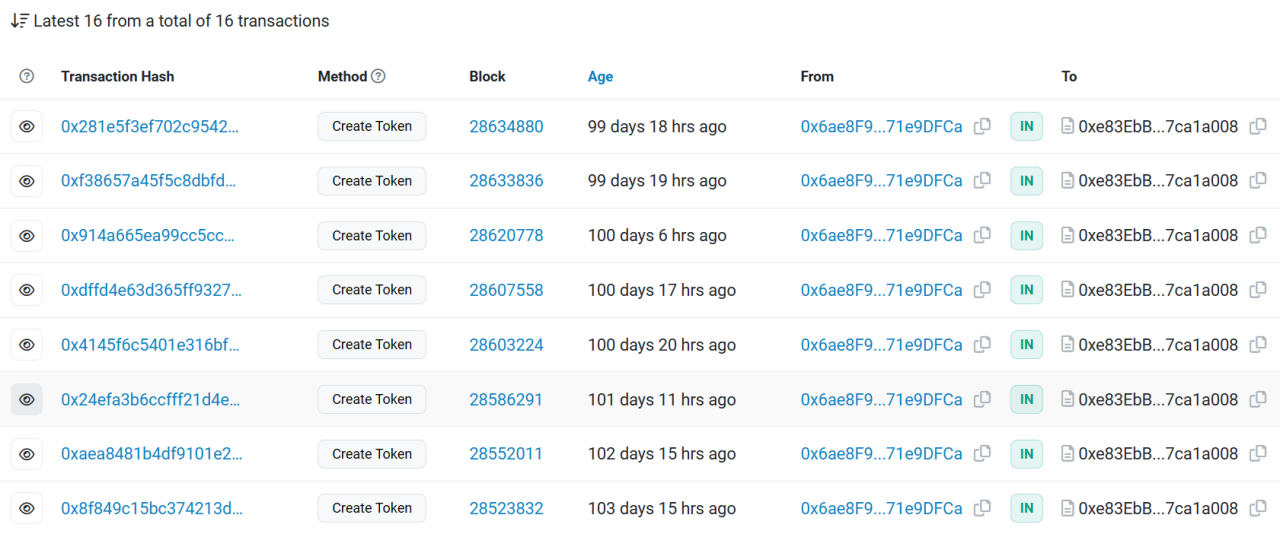

例如,0x 04067 B 4 fcC 9 f 3d 99 aC 5211 cfE 8 d 3 e 8687 B 0401 d 3 的资金来自于 0x 6 ae 8 F 98830894518 c 939 B 0 D 0 A 5 EF 11 c 671 e 9 DFCa。而 0x6ae8F988 创建了工厂合约 0x e 83 EbBb 4 acc 3d 8 B 237923 Ee 33 3D 04 B 887 ca 1 a 008 。该工厂合约也进行了相同的代币创建行为:

我们选择其中一个代币进行分析,发现该代币存在 Rug Pull 行为。

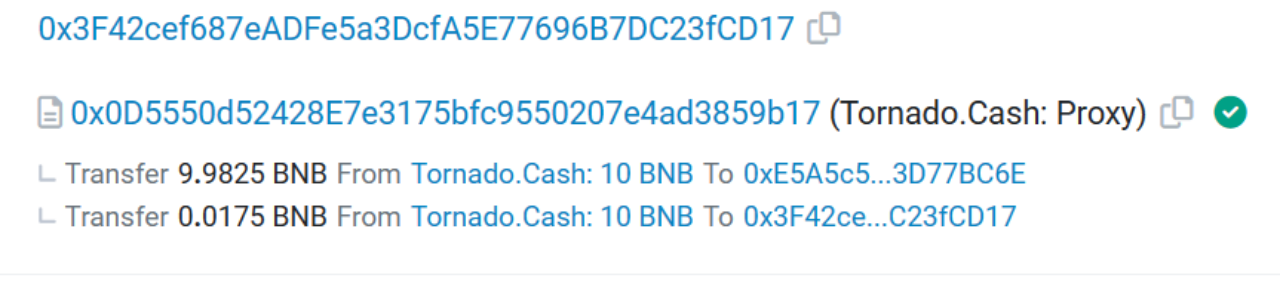

0x6ae8F988 的资金部分来自于 0xa6764FBbbFD89AEeBac25FCbB69d3E9438395e57,该地址的资金又是来自于0xE5A5c50980176Cc32573c993D0b99a843D77BC6E。地址 0xE5A5c509 的资金是由 Tornado Cash 地址提供,资金为 10 BNB。除了 Tornado 提供的资金外,还有一部分通过钓鱼和代币 Rug Pull 获得的利润。

此外,上述地址在接下来的 Rugpull 工厂欺诈行为模式中起着重要作用。

二、Rugpull 工厂欺诈行为模式

让我们一起看看 SEI、X、TIP 和 Blue 几个代币的 Rugpull 工厂欺诈行为模式。

(1)SEI

首先,SEI 代币所有者 0x 0 a 8310 eca 430 beb 13 a 8 d 1 b 42 a 03 b 3521326 e 4 a 58 以 1u 的价格兑换了 249 枚 SEI。

然后, 0x6f9963448071b88FB23Fd9971d24A87e5244451A进行了批量买入和卖出操作。在买入和卖出操作下,代币的流动性明显增加,价格也发生了上涨。

通过钓鱼等方式宣传,诱惑大量用户购买,随着流动性增加,代币价格翻倍。

代币的价格达到一定的数值时,代币所有者进场 sell 操作进行 Rugpull。可以从下图看出,进场收割时间段和价格都不同。

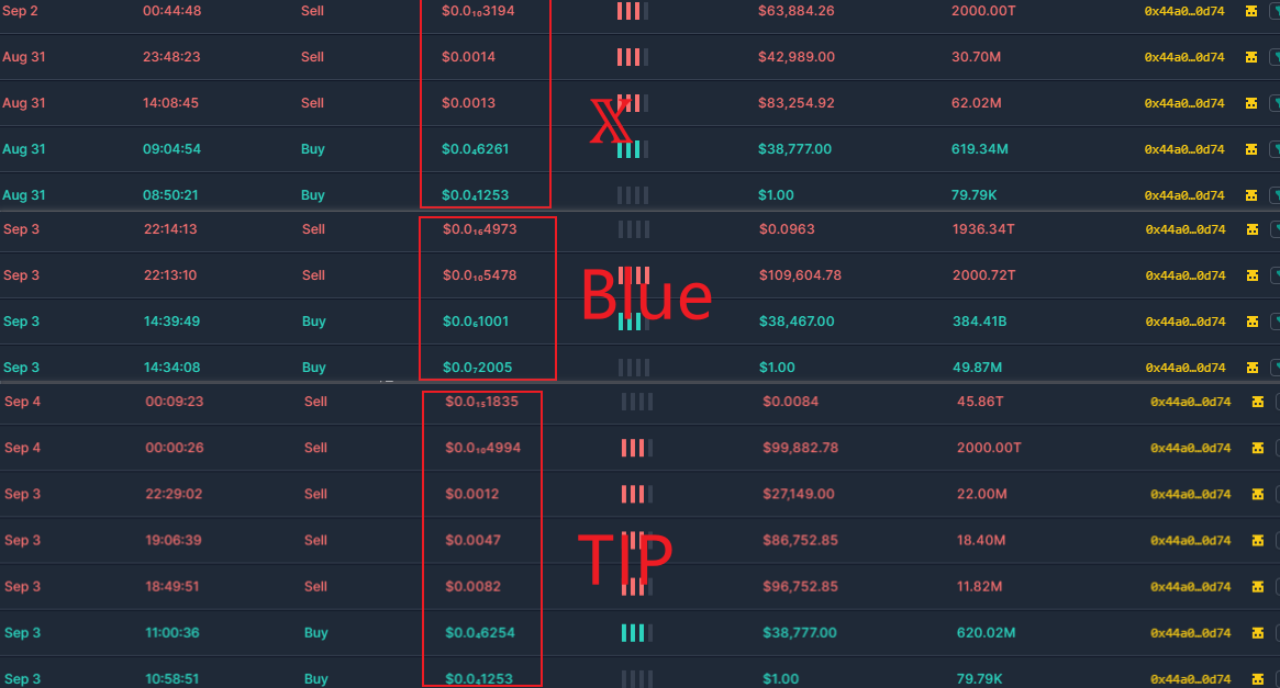

(2)X、TIP、Blue

首先 X、TIP 和 Blue 代币所有者 0x44A028Dae3680697795A8d50960c8C155cBc0D74 用 1u 兑换了相应的代币。然后,和 Sei 代币一样。0x 6 f 9963448071 b 88 FB 23 Fd 9971 d 24 A 87 e 5244451 A 批量的买入和卖出操作。在买入和卖出操作下,流动性明显增加,价格上涨。

然后通过钓鱼等一些途径宣传,诱惑大量的用户进行购买,随着流动性增加,代币价格也翻倍。

和 SEI 一样,代币的价格达到一定的数值时,代币所有者进场 sell 操作进行 Rugpull。可以从下图看出,进场收割时间段和价格都不同。

SEI、X、TIP 和 Blue 几个代币的波动图如下:

我们从资金溯源、行为模式中可以得知:

在资金溯源内容中,代币工厂的创建者和代币创建者的资金来自多个 EOA 账户。不同账户之间也有资金往来,其中一些通过钓鱼地址转移,一些通过之前进行代币 Rugpull 行为获取,还有一些通过 tornado cash 等混币平台获得。采用多种方式进行资金转移旨在构建复杂错综的资金网络。不同地址还创建了多个代币工厂合约,并大量生产代币。。

在分析代币 Rugpull 行为时,我们发现地址 0x6f9963448071b88FB23Fd9971d24A87e5244451A 是其中一个资金来源。操作代币价格时,也采用了批量方式。地址 0x072e9A13791f3a45fc6eB6AD38e6ea258C080cc3 也充当了资金提供者的角色,向多个代币持有者提供相应的资金。。

总而言之,这一系列行为背后有一个分工明确的Web3诈骗团伙,构成了一个黑色产业链,主要涉及热点搜集、自动发币、自动交易、虚假宣传、钓鱼攻击、Rugpull 收割等环节,多发生于 BNBChain。所发的 Rugpull 虚假代币都与行业热点事件紧密相关,具有较强的迷惑性和鼓动性。用户需时刻提高警惕,保持理性,避免不必要的损失。

About Us

SharkTeam 的愿景是保护Web3世界的安全。团队由来自世界各地的经验丰富的安全专业人士和高级研究人员组成,精通区块链和智能合约底层理论。提供包括链上大数据分析、链上风险预警、智能合约审计、加密资产追讨等服务,并打造了链上大数据分析和风险预警平台 ChainAegis,平台支持无限层级的深度图分析,能有效对抗Web3世界的高级持续性盗窃(Advanced Persistent Theft,APT)风险。已与Web3生态各领域的关键参与者,如 Polkadot、Moonbeam、polygon、OKX、Huobi Global、imToken、ChainIDE 等建立长期合作关系。